Tipps zur Erstellung einer Risikoanalyse

Was passiert, wenn Ihre IT von heute auf morgen stillsteht?

Viele Unternehmen verlassen sich darauf, dass ihre Schutzmassnahmen ausreichen, bis ein Ereignis die Lücken sichtbar macht. Eine gute Risikoanalyse deckt genau diese Schwachstellen auf, bevor sie zum Problem werden.

Blogserie: Business Continuity Management

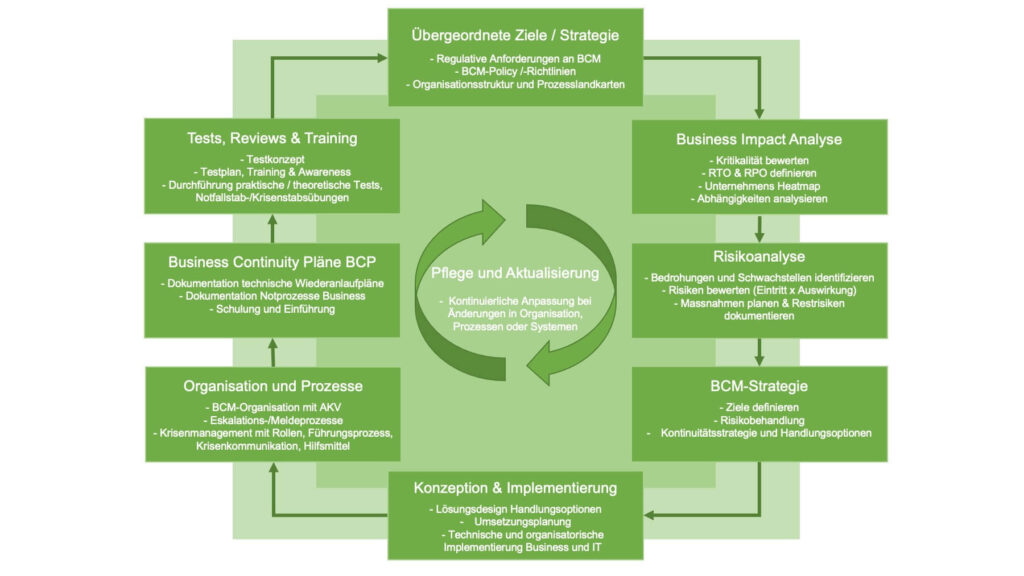

Dieser Blogartikel ist der Leitartikel einer mehrteiligen Serie der sich an Entscheidungsträger und Fachverantwortliche aus BCM, Risikomanagement, IT und anderen Unternehmensbereichen richtet. Es gibt einen Überblick, wie die einzelnen Elemente des Business Continuity Management Systems aufgebaut sind und gemeinsam zur Stärkung resilienter Geschäftsprozesse beitragen.

Dies ist Teil 3 von 9 der Serie über Business Continuity Management.

Teil 1: Der Aufbau eines Business Continuity Management Systems (BCMS)

Teil 2: Tipps zur Erstellung einer Business Impact Analyse (BIA)

Teil 4: BCM-Strategie: Ziele und Elemente der BCM-Strategie

Teil 5: Konzeption und Implementierung

Teil 6: Organisation und Prozesse

Teil 7: Business Continuity Pläne BCP: Die Erstellung eines Business Continuity Plans

Teil 8: Tests, Reviews und Training

Teil 9: Pflege und Aktualisierung

Ziele und Einbettung der Risikoanalyse

Die Risikoanalyse baut direkt auf den Ergebnissen der zuvor durchgeführten Business-Impact-Analyse (BIA) auf. Ziel ist es, potenzielle Bedrohungen und Schwachstellen zu identifizieren, die die in der BIA als kritisch eingestuften Geschäftsprozesse und Ressourcen gefährden.

Während die BIA die geschäftlichen Auswirkungen eines Ausfalls (unabhängig von der Ursache) quantifiziert, bewertet die Risikoanalyse die Eintrittswahrscheinlichkeit möglicher Störungen sowie deren Ursachen. Dadurch entsteht eine tragfähige Entscheidungsbasis zur Ableitung angemessener, risikoorientierter Vorsorgemassnahmen.

Die Risikoanalyse verfolgt folgende Teilziele:

- Identifikation relevanter Bedrohungsszenarien in Bezug auf kritische Prozesse und Ressourcen

- Einschätzung der Eintrittswahrscheinlichkeit sowie des potenziellen Schadensausmasses

- Priorisierung der Risiken und Ableitung erforderlicher Massnahmen zur Risikominderung

- Bewertung von Restrisiken als Grundlage für das Business Continuity Management

Diese Vorgehensweise entspricht den anerkannten Leitlinien (z. B. ISO 22301, BSI-Standard 200-4) und aktuellen Regulierungsrahmen (u. a. FINMA, DORA, NIS2). Entscheidend ist die konsistente Kopplung zur BIA, damit die Massnahmen wirksam und auditfest priorisiert werden.

Die Risikoanalyse ist ein integraler Bestandteil des BCM-Zyklus: Zusammen mit der BIA bildet sie die Basis für BC-Strategien, Notfallvorsorge, Monitoring und die kontinuierliche Verbesserung der organisatorischen Resilienz.

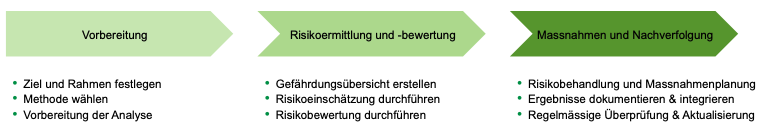

Die Massnahmen zur Erarbeitung der Risikoanalyse im Überblick

Nachfolgend werden die Massnahmen der drei Phasen beschrieben:

Phase 1 – Vorbereitung:

Ziel und Rahmen festlegen

Zu Beginn muss der Analyseumfang definiert werden:

- Zweck, Zielsetzung, Annahmen und Abgrenzungen der Risikoanalyse dokumentieren

- Welche Geschäftsbereiche, Prozesse, Standorte, Systeme etc. werden betrachtet (die BIA könnte hier wichtige Informationen liefern)

- Schutzbedarfsfeststellung und vorhandenen Risikomanagement (RM) Verfahren klären

Methode wählen

Nach welcher Methodik soll vorgegangen werden? Je nach Unternehmung und Zweck können internationale Standards angewendet werden. Je nach Zielsetzung kann fallweise auch ein eigenes, pragmatischeres Verfahren angewendet werden.

- BSI IT-Grundschutz gemäss BSI 200-3 (siehe Anhang)

- ISO 31000 / ISO 27005

- Eigenes Verfahren

Welche Skalen / Metriken sollen verwendet werden?

- Qualitativ (z. B. «gering», «hoch»)

- Quantitativ (z. B. Schadenshöhe)

- Hybrid (empfohlen)

Vorbereitung der Analyse

Falls die Risikoanalyse nach der Durchführung der Business Impact Analyse BIA erfolgt, liegen wichtige Grundlagen über zeitkritische Ressourcen und relevanten Zielobjekte vor.

- BCM-relevante Szenarien aus BIA übernehmen

- Analyseobjekte bestimmen: Geschäftsprozesse, Ressourcen, Abhängigkeiten vorhandene Schutzmassnahmen erfassen

- Teilnehmer und Fachverantwortliche einbinden (z. B. IT, Einkauf, Facility)

Phase 2 – Risikoermittlung und -bewertung:

Erstellen Sie eine Liste von typischen Bedrohungen je Szenario. Dazu können sie bestehende Bedrohungskataloge verwenden, die meist strukturiert sind:

- Elementargefahren

- Technisches Versagen

- Menschliches Fehlverhalten

- Cyberbedrohungen

- Versorgungsengpässe

Ordnen Sie gemeinsam mit den Themenverantwortlichen die Bedrohungen den Analyseobjekten zu und prüfen Sie, wo Schwachstellen bestehen.

Risikoeinschätzung durchführen…

Sobald die Zielobjekte identifiziert sind und die Liste mit den Bedrohungen definiert sind, kann die Eintrittswahrscheinlichkeit bewertet werden. Dazu werden die vorbereiteten Skalen / Metriken verwendet. Beispiele möglicher Skalen im Rechenzentrumskontext:

Eintrittswahrscheinlichkeit (E)

| Stufe | Bezeichnung | Beschreibung |

|---|---|---|

| 1 | Sehr unwahrscheinlich | < 1x in 10 Jahren |

| 2 | Unwahrscheinlich | Alle 5–10 Jahre |

| 3 | Möglich | Alle 1–5 Jahre |

| 4 | Wahrscheinlich | Mehrmals pro Jahr |

| 5 | Sehr wahrscheinlich | Monatlich / laufend |

Schadenausmass (S)

| Stufe | Bezeichnung | Beschreibung |

|---|---|---|

| 1 | Gering | Kaum Auswirkungen, keine Datenverluste |

| 2 | Niedrig | Kurzzeitige Beeinträchtigung, keine Datenverluste |

| 3 | Mittel | Kurzfristiger Ausfall, begrenzter Datenverlust |

| 4 | Hoch | Starker Ausfall, erheblicher Daten-/Produktionsverlust |

| 5 | Kritisch | Totalausfall, langfristige Auswirkung, rechtliche Folgen |

…und Risiken bewerten

Berechnen Sie nun den Risikoscore: R = E x S

Definieren Sie die Schwellwerte und legen Sie so fest, welche Risiken vertieft betrachtet werden müssen. Dokumentieren Sie die Ergebnisse in einer Heatmap, Score Card o.ä.

| Risiko-Wert (E × S) |

Risiko-Level | Farbe |

|---|---|---|

| 1–5 | Gering (akzeptabel) | Grün |

| 6–10 | Mittel (tolerierbar) | Gelb |

| 11–15 | Hoch (überwachungsbedürftig) | Orange |

| 16–25 | Kritisch (nicht akzeptabel) | Rot |

Phase 3 – Massnahmen und Nachvefolgung:

Risikobehandlung und Massnahmenplanung

Risiken können akzeptiert, transferiert, vermieden oder reduziert werden. Risikostrategie-optionen sind richtungsweisende Entscheidungen bezüglich der Behandlung von Risiken:

- Risikoakzeptanz: das Risiko wird bewusst in Kauf genommen;

- Risikotransfer: das Risiko wird an eine andere Institution z.B. Versicherung / Outsourcer übertragen;

- Risikovermeidung: das Risiko wird vermieden, der Prozess wird eingestellt oder abgeändert;

- Risikoreduktion: z.B. mit technischen Redundanzen oder alternativen Anbietern.

Wenn der Umgang mit den Risiken geklärt ist, müssen die Massnahmen erarbeitet werden:

- Verantwortlichkeiten, Fristen, Prioritäten, Status, Review-Zyklen festlegen und in BCM-Tool / RM-Tool erfassen (= Strategische Einbettung im BCM-Zyklus)

- Rest-Risiken zusammen mit Zielen, Annahmen dokumentieren, d.h. diejenigen die bewusst in Kauf genommen werden und für deren keine Massnahmen erforderlich sind (z.B. gleichzeitiger Ausfall Primär- und Sekundär-RZ).

Ergebnisse dokumentieren und integrieren

Bei der Dokumentation der Ergebnisse einer Risikoanalyse im BCM- oder Informationssicherheitskontext ist die Vollständigkeit, Nachvollziehbarkeit und Revisionssicherheit wichtig. Eine gute Dokumentation ist entscheidend für interne Steuerung, Audits, Revisionsprüfungen und die Nachvollziehbarkeit bei Ereignissen.

- Ziel und Kontext: Beschreibung des Zwecks der Risikoanalyse, Anwendungsbereich, Bezug zur Business Impact Analyse (BIA) oder anderen Analysen.

- Methodik: Verwendetes Verfahren zur Risikoanalyse, Skalen zur Bewertung von Eintrittswahrscheinlichkeit und Auswirkung, Definition von Risiko.

- Beteiligte: Auflistung der beteiligten Rollen, Fachbereiche, externen Partner, sowie Datum und Ort der Analyse.

- Identifizierte Risiken: Liste oder Tabelle mit identifizierten Bedrohungen, betroffenen Prozessen/Systemen und Risikobeschreibungen.

- Bewertungsergebnisse: Dokumentation von Eintrittswahrscheinlichkeit, Auswirkung, Risikoscore und Risikokategorie (z. B. mit Ampelfarben).

- Priorisierung: Sortierte Darstellung der Risiken nach Kritikalität mit besonderem Fokus auf handlungsrelevante Risiken.

- Massnahmenplanung: Beschreibung der geplanten oder umgesetzten Massnahmen zur Risikominderung inkl. Verantwortlichkeiten und Zeitplänen.

- Restrisikobetrachtung: Einschätzung des verbleibenden Risikos nach Umsetzung der Massnahmen, ggf. erneute Bewertung.

- Dokumentationsstand & Versionierung: Datum der Erstellung, Version, Autor, Genehmigung durch verantwortliche Stelle, Änderungsverlauf.

Regelmässige Überprüfung und Aktualisierung

Die Risikoanalyse ist kein einmaliger Prozess. Ein regelmässige Aktualisierung ist erforderlich. Wir empfehlen einen jährlichen Review oder bei

- Prozess-/IT-Änderung

- Notfällen/Krisen

- geänderten Bedrohungslagen

mit entsprechender Nachdokumentation der Änderungen in den Tools, Notfallplänen etc.

Anhänge

Anhang 1 – Die Risikoanalyse in internationalen Standards:

Weitere Informationen zur Durchführung einer Risikoanalyse finden Sie in verschiedenen internationalen Standards:

ISO/IEC 22301:2019 – Security and resilience – Business continuity management systems – Requirements

- Internationaler BCM-Standard

- Risikoanalyse ergänzt die BIA und dient der Identifikation konkreter Bedrohungen und Schwachstellen

- Kapitel 8.2.3: Risk assessment

- Grundlage für risikobasierte Planung von Notfallmassnahmen und Strategien

ISO 31000:2018 – Risk Management – Guidelines

- Allgemeiner Standard für unternehmensweites Risikomanagement

- Gilt als übergeordneter Rahmen für alle Risikoarten (inkl. BCM)

- Kapitel 6-8: Risikobeurteilung, -behandlung, -überwachung

- Ideal zur Integration in bestehende Governance- und Entscheidungsstrukturen

BSI-Standard 200-4 (DE)

- Deutscher BCM-Standard vom Bundesamt für Sicherheit in der Informationstechnik (BSI)

- Kapitel 9: Durchführung der Risikoanalyse

- Betont die Verknüpfung mit BIA, Schutzbedarfsfeststellung und BCM-Szenarien

- Geeignet für öffentliche Verwaltung und Unternehmen jeder Grösse

ISO/IEC 27005:2022 – Information security, cybersecurity and privacy protection – Information security risk management

- Standard für Informationssicherheits-Risikomanagement

- Detaillierter Leitfaden zur Durchführung von Risikoanalysen (identifizieren, bewerten, behandeln)

- Kapitel 7-9: Risikoidentifikation bis Risikobehandlung

- Ergänzt ISO 27001, kann für BCM-relevante IT-Risiken genutzt werden

FINMA Rundschreiben 2023/1 „Operational risks and resilience“ (CH)

- Schweizer Finanzmarktaufsicht (für Banken und Versicherer)

- Ziffer 13 und 14 (kritische Prozesse und Ressourcen identifizieren)

- Ziffer 34 und 35 (Szenarioanalyse)

- Risikoanalyse ist nicht verbindlich vorgeschrieben, aber impliziert

ENISA Guidelines (EU) – für kritische Informationsinfrastrukturen

- EU-weite Leitlinien der European Union Agency for Cybersecurity (ENISA)

- Risikoanalyse wird als integraler Bestandteil von Cyber- und Business-Resilience betrachtet

- Wesentliche Inhalte u. a. in:

- Good Practices for Business Continuity

- Cyber Crisis Management

- Guidelines on Risk Management (aligned with ISO 31000)

- Beschreibt systematisch die Schritte zur Risikoidentifikation, -bewertung und -behandlung im Kontext von Informations- und Betriebsresilienz

- Grundlage für sektorspezifische und EU-weite Anforderungen wie NIS2, DORA und CRA

EU NIS-2 – Richtlinie über Massnahmen für ein hohes gemeinsames Sicherheitsniveau (seit Okt. 2024)

- Richtlinie für Betreiber kritischer und wichtiger Einrichtungen in der EU

- Artikel 21: Verpflichtung zu technischen und organisatorischen Massnahmen, einschliesslich regelmässiger Risikoanalysen

- Gefordert sind u.a.: Identifikation und Bewertung von Cybersicherheitsrisiken, geeignete Massnahmen zur Prävention und Reaktion

- Relevant für Energie, Gesundheit, Wasser, Transport, Finanzwesen, digitale Infrastruktur, öffentliche Verwaltung, Krypto Anbieter, ICT-Dienstleister u.v.m.

EU DORA – Digital Operational Resilience Act (seit 2025 vollständig wirksam)

- Verordnung für Finanzunternehmen in der EU

- Artikel 5-10 und 15: Finanzunternehmen müssen ein «solides, umfassendes und dokumentiertes ICT-Risikomanagement-Rahmenwerk einführen».

- Enthalten sein muss u.a.: Identifikation von Risiken, Bewertung von Auswirkungen, Priorisierung von Risiken

- Relevant für Banken, Versicherungen, Krypto Anbieter, ICT-Dienstleister

CRA – Cyber Resilience Act (EU, seit Dezember 2024 in Kraft, gültig ab 2027)

- EU-weit gültige Verordnung zur Cyberresilienz von Produkten mit digitalen Elementen

- Verpflichtet Hersteller zur Durchführung einer Cybersecurity-Risikobewertung vor dem Inverkehrbringen eines Produkts

- Artikel 13: Anforderungen an die Risikobewertung und technische Dokumentation

- Grundlage zur Identifikation von Schwachstellen, Bedrohungen und zur Festlegung technischer und organisatorischer Schutzmassnahmen während des gesamten Produktlebenszyklus

Anhang 2 – Glossar

Business Continuity Management BCM

BCM ist ein Managementsystem mit dem Ziel, die Widerstandsfähigkeit einer Organisation gegenüber schwerwiegenden Störungen zu erhöhen und die Fortführung kritischer Geschäftsprozesse sicherzustellen.

Business Impact Analyse BIA

Die BIA ist ein Verfahren zur Identifikation kritischer Geschäftsprozesse, ihrer Abhängigkeiten und der Auswirkungen von Ausfällen. In der BIA werden Auswirkungskennzahlen wie maximale Wiederanlaufzeiten (RTO) und der maximale Datenverlust (RPO) bestimmt.

Business Continuity Plan BCP

Der BCP ist die dokumentierte Umsetzung der BCM-Strategie für definierte Ausfallszenarien. Er enthält detaillierte Notfallverfahren, Verantwortlichkeiten, Kommunikationswege und Massnahmen zur Wiederherstellung, inklusive Übergaben an Disaster‑Recovery‑Pläne, um kontrollierte Reaktionen sicherzustellen.

Recovery Time Objective RTO

Das RTO ist der maximal tolerierbare Zeitraum, innerhalb dessen ein Prozess oder System nach einem Ausfall wieder einsatzfähig sein muss. Es wird prozessspezifisch festgelegt, basierend auf den Ergebnissen der BIA (z. B. Wiederherstellung innerhalb 4 Stunden)

Recovery Point Objective RPO

Das RPO beschreibt die maximal zulässige Datenverlustspanne im Falle eines Ausfalls – d. h. wie weit zurück (z. B. eine Stunde) Daten wiederhergestellt werden müssen, um den Betrieb fortzusetzen. Auch dieser Wert wird prozessabhängig über die BIA bestimmt.

Risikoanalyse RA

Die Risikoanalyse ist der strukturierte Prozess zur Identifikation, Bewertung und Priorisierung von Risiken, die sich aus potenziellen Bedrohungen und Schwachstellen ergeben. Ziel ist es, fundierte Entscheidungen über Schutzmassnahmen, Vorsorge und Risikobehandlung zu ermöglichen.

Martin Zwyssig, Mitglied der Geschäftsleitung, Bereichsleiter Services

Martin Zwyssig ist Mitgründer der Firma In&Out und Mitglied der Geschäftsleitung. Er beschäftigt sich seit mehr als 35 Jahren mit Business- und IT Service Continuity Management in verschiedenen Branchen.

Martin Zwyssig per E-Mail kontaktieren

LinkedIn Profil besuchen